End-to-End-Security mit FLAM

Das Thema End-to-End-Security ist für uns ein altbekanntes Thema. Bei der Verwendung von FLAM haben wir schon immer dazu geraten, möglichst dort zu verschlüsseln, wo die Daten erzeugt werden und erst dann zu entschlüsseln, wenn die Daten verarbeitet werden müssen. Wir haben dies transparent umsetzen können (Subsysteme) und gewährleisten, über unsere Schnittstellen, dass nur die Datensätze entschlüsselt und dekomprimiert werden, welche für die Verarbeitung benötigt werden (minimale CPU-Last bei maximaler Sicherheit). Hierbei kann über die FLAM-Key-Management-Extension (FKME) jede kryptographische Infrastruktur angebunden werden. Über das Key-Management kann festgelegt werden, wer auf welche Daten zugreifen darf und wer nicht. All diese Fähigkeiten haben FLAM zu einer Lösung gemacht, welche zum Beispiel bei der Erfüllung des Payment-Card-Industry-Data-Security-Standards (PCIDSS) einen großen Investitionsschutz darstellt, weil mit FLAM für Data-at-Rest und Data-on-Transit nicht mehrmals die Daten ver- und wieder entschlüsselt werden müssen. Dies spart nicht nur sehr viel CPU-Zeit und schont die Umwelt, sondern erhöht auch die Sicherheit und macht die Lösung zukunftssicher.

Bisher haben wir unseren Kunden empfohlen, die Verschlüsselung über unser Subsystem direkt bei der Entstehung der Daten vorzunehmen, um dann die verschlüsselten Daten auf Band auszulagern, zu Partnern zu übertragen usw. Hierbei sollte der Rechner für die Übertragung nicht unbedingt der Rechner sein, welcher für die Erzeugung verwendet wird, damit der Schlüssel für den Schutz der Daten nicht auf dem Rechner liegt, welcher für die Datenübertragung verwendet wird.

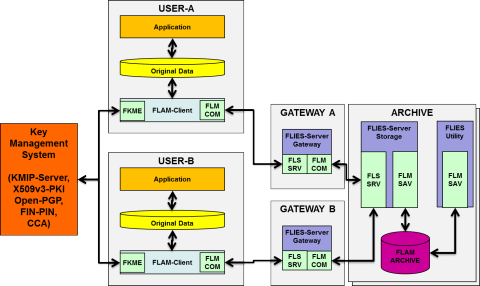

Dies macht neben dem Einsatz von FLAM auch noch ein zusätzliches Management für die verschlüsselten Dateien notwendig. Mit der neuen Netzwerkfähigkeit von FLAM (ab Version 5) behalten wir die End-to-End-Security bei, machen aber die Ablage der komprimierten und verschlüsselten Daten im Netz möglich. Dies bedeutet, wie im obigen Bild veranschaulicht, dass ein Endknoten (User A) weiterhin über eine Smartcard, Software Token oder Hardware-Sicherheits-Modul (HSM) nach einem beliebigen kryptographischen Verfahren (KMIP, FINPIN, x509v3PKI) seine Daten transparent für die Applikation schützen kann, aber die komprimierten und verschlüsselten Datensegmente nicht mehr lokal, sondern remote und zentral zum Beispiel in einer der vielen Datenwolken im Internet abgelegt werden können.

Hierbei unterstützt FLAM5 die anonymisierte Suche und den anonymisierten Zugriff auf die komprimierten und verschlüsselten Datenbestände, indem bei der Positionierung in den Daten mit beliebigen Eingweg-Hash-Verfahren gearbeitet werden kann. Hierdurch wird es zum Beispiel möglich, dass man sich alle Buchungen zu einer Kreditkartennummer aus dem zentralen Archiv in Form von komprimierten und verschlüsselten Segmenten heraussuchen lassen kann, ohne deren eigentlichen Wert für die Suche preiszugeben. Mit dieser Fähigkeit fügen wir neben der Vertraulichkeit, Integrität und Vollständigkeit noch die Anonymisierung von Daten den Sicherheitsmerkmalen von FLAM hinzu.

Das Key-Management-Verfahren, welches das lokale Kryptogerät verwaltet, bestimmt somit weiterhin, wer welche Daten lesen darf, wie derjenige sich authentifizieren muss und wie gut die Schlüssel für FLAM geschützt sind. Die Sicherheit dieser kryptographischen Infrastruktur wird durch FLAM buchstäblich auf das gesamte Backend für den Datenaustausch, die Datenverwaltung und -speicherung übertragen. Der Client kann sich somit sicher sein, dass seine Daten so sicher sind, wie sie beim ihm abgesichert werden.